「AWSの責任共有モデルについて知りたい…」

そんな方に向けて、この記事では、「AWS 責任共有モデルの全て」について解説していきます!

責任共有モデルを理解することは、AWSや他のクラウドサービスを安全かつ効率的に利用する上で非常に重要です。

この記事を読んで、しっかり責任共有モデルの知識を身につけていきましょう!

・AWS未経験の状態で、AWS資格を全て取得

・AWS資格を使って、AWSを使う仕事に就く

・2024 All Certifications Engineersに選出

AWS 責任共有モデルとは?

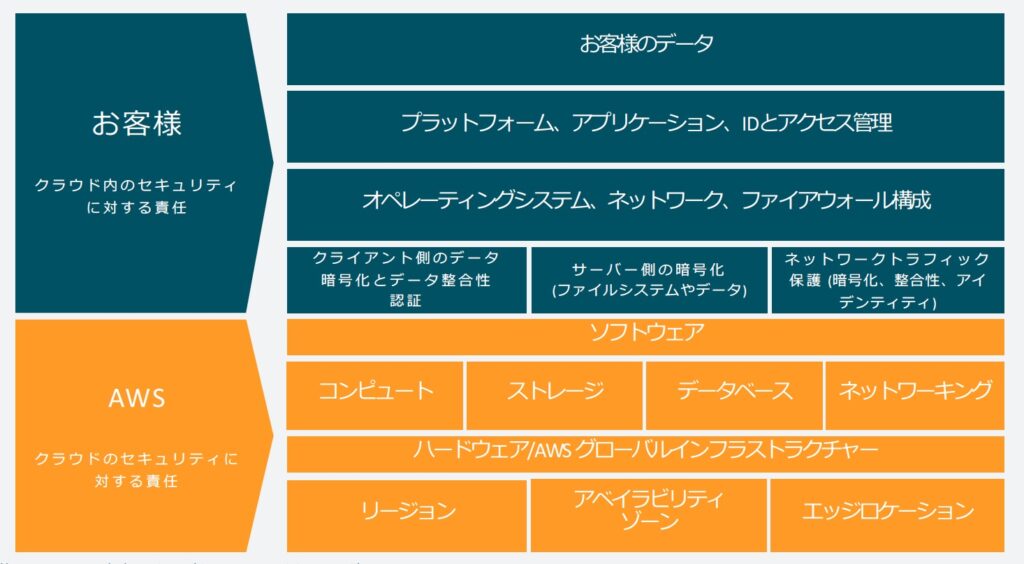

責任共有モデルとは、クラウドサービスプロバイダー(CSP)とその利用者(顧客)が、クラウド環境でのセキュリティやコンプライアンスの責任を分担するための枠組みを指します。

特にAWSでは、このモデルがクラウドサービスのセキュリティを適切に管理し、リスクを低減するための基盤となっています。

責任共有モデルの目的

どの部分をCSPが管理し、どの部分を顧客が管理するのかを明確にする

責任共有モデルは、クラウド環境におけるセキュリティや管理の基本的な考え方です。

このモデルを理解し、それぞれの責任範囲に基づいて適切な対策を講じることで、セキュリティリスクを軽減し、クラウドの利便性を最大限活用できます。

https://aws.amazon.com/jp/compliance/shared-responsibility-model/

AWS側の責任

AWS側の責任は、主に「クラウドのセキュリティ」を担うことであり、クラウド基盤そのものを安全かつ信頼性の高い状態で提供することに重点を置いています。

具体的には以下の領域がAWSの責任に該当します。

インフラの物理的セキュリティ

AWSは、データセンターの物理的セキュリティを完全に管理します。

・データセンターのアクセス制御(バイオメトリクスや警備員の配置)

・耐災害設計(地震、洪水、火災への対策)

・24時間365日の監視体制

ハードウェアとネットワークの管理

AWSは、クラウドサービスを支えるインフラストラクチャを維持し、セキュリティを確保します。

・サーバー、ストレージ、ネットワーク機器の保守と管理

・ネットワークレベルでのDDoS攻撃対策(AWS Shield Standardを含む)

・ネットワーク分離(VPCなどを提供)

仮想化レイヤーのセキュリティ

AWSは仮想化環境を安全に運用する責任を持ちます。

・ハイパーバイザー(仮想化ソフトウェア)の保護と管理

・インスタンス間のデータ分離の確保

サービスのセキュリティと可用性

AWSは提供する各種サービスが安全かつ可用性を保つ責任を持ちます。

・サービスのセキュリティアップデートとパッチ適用

・高可用性設計(冗長性や自動復旧機能)

・障害時の迅速な対応

グローバルインフラの運用と保護

AWSは、グローバルに分散したリージョンやアベイラビリティゾーンを管理します。

・データの冗長性と耐久性(例:Amazon S3のイレブンナインの耐久性)

・世界各地の規制要件を満たすためのインフラ運用

クライアント側の責任

AWSの責任共有モデルにおけるクライアント側の責任は、主にクラウド内のセキュリティです。

つまり、AWSが提供するインフラやサービスを安全かつ適切に利用するための設定や管理を顧客が担うと言うことです。

以下に具体的な例を示します。

データの保護

顧客がAWS上で管理するデータに関する保護責任を負います。

・データの暗号化(保存時、通信時)

・データのバックアップとリストア計画の策定

・センシティブデータへのアクセス制御

アクセス管理

顧客は、クラウド環境での適切なアクセス権限を管理する責任があります。

・IAMを用いたアクセス制御(最小限のアクセス権の付与)

・MFA(多要素認証)の設定

・監査やログ管理によるアクセス追跡(CloudTrailの活用)

ネットワークセキュリティの設定

AWSが提供するネットワーク機能を活用して、自社リソースを保護する責任があります。

・セキュリティグループやネットワークACL(アクセス制御リスト)の設定

・パブリックアクセスの制限(必要最小限のポートとIP範囲の許可)

・VPNやDirect Connectを使用した安全な接続の確保

アプリケーションのセキュリティ

クラウド上で動作するアプリケーションやサービスの保護は顧客の責任です。

・アプリケーションコードのセキュリティ

・Webアプリケーションファイアウォール(AWS WAFなど)の導入

・定期的なペネトレーションテストや脆弱性スキャン

オペレーティングシステムの管理

IaaS(Amazon EC2)の場合、OSの管理は顧客の責任に含まれます。

・OSのパッチ適用とアップデート

・アンチウイルスソフトウェアやマルウェア対策ツールの導入

・不要なポートやサービスの無効化

AWSサービスにおける責任共有モデル

ここからは、各AWSサービスにおける責任共有モデルについてみていきます。

Amazon EC2(仮想サーバー)

| AWS側の責任 | クライアント側の責任 |

|---|---|

| 仮想化レイヤーやネットワークの保護 | インスタンスのOSのパッチ管理 |

| データセンターの物理的セキュリティ | セキュリティグループの設定 |

| サーバーハードウェアのメンテナンス | アクセス制御(SSHキー管理、IAMロール設定) |

例:

・AWS

→EC2のホストサーバーがDDoS攻撃から保護するためにに、ネットワークインフラを監視

・クライアント

→SSHキーが漏洩しないように管理し、最小権限のIAMロールを設定

Amazon S3(オブジェクトストレージ)

| AWS側の責任 | クライアント側の責任 |

|---|---|

| S3サービスの耐久性(イレブンナイン) | バケットポリシーやACLを用いたアクセス制御 |

| データセンターの物理的セキュリティ | オブジェクトデータ暗号化 |

| ネットワークインフラの保護 | バケットの公開設定の確認と管理 |

例:

・AWS

→S3が故障してデータが失われるリスクを最小限に抑えるためのインフラ管理

・クライアント

→不要なパブリックアクセスを防止し、機密データを暗号化

AWS Lambda(サーバーレスコンピューティング)

| AWS側の責任 | クライアント側の責任 |

|---|---|

| ランタイム環境の提供と保護 | アプリケーションコードのセキュリティ |

| サーバーレスインフラの可用性管理 | IAMポリシーを利用した関数へのアクセス制御 |

| 自動スケーリングと基盤インフラの保護 | 環境変数に機密情報を保存する際の暗号化 |

例:

・AWS

→Lambda関数の実行基盤を保護し、サービスの停止を防止

・クライアント

→関数内での脆弱性を防ぎ、外部サービスへの安全なアクセスを確保

Amazon RDS(データベース管理サービス)

| AWS側の責任 | クライアント側の責任 |

|---|---|

| データベースエンジンへのパッチ適用 | アプリケーションのクエリに対するセキュリティ |

| データの自動バックアップとリストア機能 | データベースへのアクセス制御 |

| データセンターのインフラ管理 | 暗号化された接続(SSL/TLS)を利用する設定 |

例:

・AWS

→MySQLやPostgreSQLエンジンのセキュリティパッチを適用

・クライアント

→不必要なユーザー権限を削除し、SQLクエリを安全に実装

まとめ

AWSの責任共有モデルは、利用するサービスの種類(IaaS、PaaS、SaaS)に応じて顧客側の責任が変化します。

責任共有モデルを理解し、AWSが提供するセキュリティツールやサービスを活用することで、クラウド環境を安全に運用することが可能です。

この記事で学んだことを是非、実践で活用していきましょう!

コメント